Российские СМИ датируют обнаружение уязвимости KRACK осенью 2017 года. Это неправда. Мэти Ванхоф, исследователь Университета Лёвена, обнаружил неполадки в 2016. Однако терпеливо скрытно продолжал изучение вопроса. Летом (июль 2017) эксперт осторожно начал предупреждать ответственные организации. US-CERT разослал нотации изготовителям (исход августа 2017). Широкой публике информацию донесли (8 часов утра) 16 октября: львиная доля производителей железа уже успела обезопасить беспроводной доступ, выпустив свежие дровишки.

Это интересно! Ключевым моментом успешности атаки является использование пресловутого QoS, съедающего 20% пропускной способности канала.

Корень зла

Проблеме посвящён теперь специализированный сайт krackattacks.com. Первопроходец описывает впечатления:

- Обнаружена критическая уязвимость. Атака эксплуатирует несовершенство технологии защищённой аутентификации WPA2 при подключении. Протокол четырёхходового рукопожатия помогает точке доступа оценить правильность введённого ключа безопасности сети.. Методика эксплуатируется всеми беспроводными сетями: частными, корпоративными. Достаточно даже просто применения AES, чтобы сделаться жертвой атаки, которую я предложил назвать проникновение путём подмены ключа.

Принцип действия

Беспроводная сеть постоянно обменивается шифром, изменяемым согласно псевдослучайным функциям. Информация циркулирует туда-сюда два раза (итого, 4 в обе стороны), пресекая несовпадение кода безопасности. Взломщику придётся пространственно приблизиться. Поскольку идёт перехват радиочастотного трафика. Использование HTTPS, TLS увеличивает устойчивость, однако уже найдены методики обхода защиты. Проще говоря, осенью 2017 любая Wi-Fi сеть может быть взломана локальным шпионом. Злоумышленник способен:

- Имитировать трафик-интернет, осуществляя подлог.

- Перехватывать пакеты.

- Расшифровывать TCP трафик.

Уязвимы любые платформы, включая Windows 7, Linux, Android. Особенно страдают стороны, применяющие шифрование TKIP, GCMP. Последнее позволяет заинтересованным лицам имитировать трафик. Проще говоря, предоставлять собственные сайты взамен таргетинговых.

Атака проходит прозрачно. Злоумышленник заставляет устройства применять старые ключи. Найдено 10 методик, особенно опасными станут последствия в отношении Android, Linux старше 6 версии. Возможна установка ключа, содержащего сплошь нули. Маршрутизаторы, снабжённые портами USB, адаптерами к Wi-Fi, требуют защищать трафик.

Счастливчики

Часть брендов горе (частично) обошло стороной (согласно информации американских друзей):

- MikroTik.

- VMWare.

- Dell EMC.

- Internet Systems Consortions.

- SonicWall.

- F5 Networks, Inc.

- Arista Networks.

Подавляющее большинство брендов, включая топовые Cisco, поражены недугом. Теперь общеизвестно: электромагнитные излучения могут читаться спутниками, следовательно, все секретные наработки, использовавшие любым образом беспроводные технологии… раскрыты гипотетическим противником.

Подробнее читайте рекомендации официальных производителей, опубликованные US-CERT. Некоторые уверяют: регулярно обновляющие программное обеспечение в полной безопасности.

Победить зло

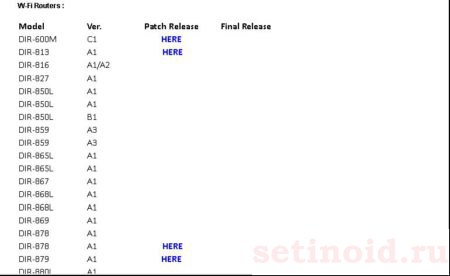

UC-CERT резво начал уведомлять производителей. Большая часть получила письма 28-30 августа 2017 года. Разработка заплаток заняла больше времени, некоторые поныне отсутствуют. Даты выхода обновлений опубликованы официальным сайтом проекта kb.cert.org/vuls/byvendor?searchview&Query=FIELD+Reference=228519&SearchOrder=4.

Отбросьте идею заменить пароль. Поможет программная заплатка. US-CERT немедля открыли страничку, где будут описывать выпущенные латки. Изначально, разумеется, список оказался совершенно пуст. Некоторые старые модемы оставлены без внимания. Приводим адрес странички проекта kb.cert.org/vuls/id/228519. Можете убедиться: старые модели попросту заброшены производителем.

Создаётся интересная ситуация: некоторым системным администраторам повезло, иные теперь вынуждены прикрыть беспроводную сеть, либо модернизировать аппаратную часть (роутеры).

Обновление

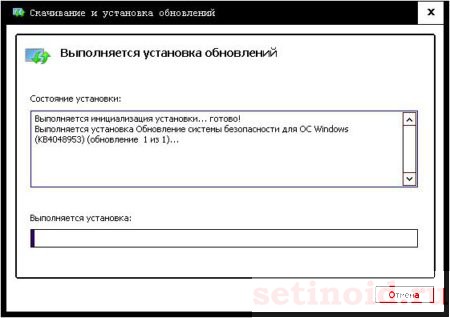

Старайтесь сразу покупать новую технику, в протоколе которой угроза устранена. Владельцы устройств обязаны защититься от Wi-Fi шпионов путём установки обновлений. Майкрософт потихоньку (10 октября) защитила копии Windows. Однако злоумышленники не дремлют. Отмечены случаи отказа системы ставить заплатку.

Владельцам Windows

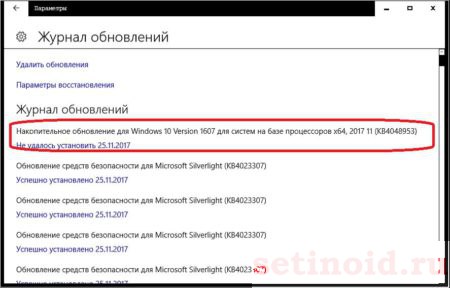

Серьёзная уязвимость грозит подключению с обеих сторон. Недостаточно обновить прошивку на роутере для сети Wi-Fi. Следует определить немедля исход попытки установки пакетов Windows. Узнать общий итог можете следующим образом:

- Win + I.

- Жмите Обновление и безопасность.

- Проверьте Журнал (KB4048953).

На всякий случай приводим страничку официального сайта Майкрософт, перечисляющую пакеты для свежих типов операционных систем catalog.update.microsoft.com/Search.aspx?q=KB4048953. Если сервер компании не подключается, либо убрано автоматическое обновление, откройте ссылку, выполните процедуру вручную.

Приводим также рекомендации для Ubuntu help.ubnt.com/hc/en-us/articles/115013737328.

(3 оценок, среднее: 4,67 из 5)

(3 оценок, среднее: 4,67 из 5)